La situacion es la siguiente, tenemos varios controladores de dominio, en mi caso 4 y quiero quitar 1,

Ejecutamos el comando repadmin /showrepl y vemos que todo se esta replicando correctamente:

Luego ejecutamos NETDOM QUERY FSMO para ver que servidor tiene los Roles y vemos que efectivamente tambien los tiene el servidor que toca, en nuestro caso el 30:

Ahora procedemos a despromocionar el controlador de dominio 10 pero al intentar despromocionarlo nos da un error:

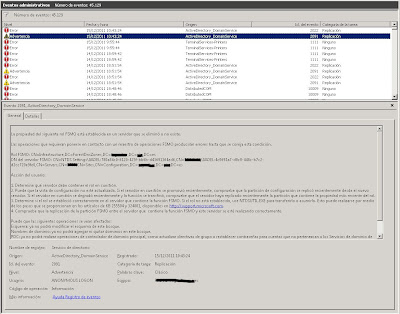

Nos vamos al visor de eventos y nos encontramos primero el error Eventid 2022 con origen ActiveDirectory_DomainService:

Y la advertencia Eventid 2091 con origen ActiveDirectory_DomainService:

Entonces es cuando te enteras que antiguamente habia un 5º controlador que se elimino y es el que vemos que esta buscando en la Advertencia:

Aqui tenemos la causa de nuestros problemas, para corregir esto tendremos que editar nuestro Schema con el Adsiedit, desde el servidor que tiene todos los roles asignados.

Primero nos conectamos al container Infraestructure poniendo CN=Infrastructure, DC=dominio, DC=local

Una vez conectados le damos a boton derecho propiedades y buscamos el atributo fsMORoleOwner y vemos el valor correcto que corresponde, lo editamos y lo copiamos:

Ahora creamos otra conexion en la consola del ADSIEdit a DC=DomainDNSZones, DC=dominio, DC=local

Ahora vamos al container de Infrastructure y buscamos en las propiedades el objeto "fsMORoleOwner" y observamos que apunta a la cuenta de equipo que esta borrada:

CN=NTDS Settings\0ADEL:780a84c0-6120-425f-bb6b-d43691364ed6,CN=XXXXX\0ADEL:4c0691a7-d0c0-448c-b7c2-d2cc720e9fe0,CN=Servers,CN=XXX,CN=Sites,CN=Configuration,DC=XXXX,DC=XX,DC=es

Hacemos click en edit y sustituimos lo que aparece por la ruta que hemos copiado anteriormente del Infrastructure.

Ahora tenemos que crear una nueva conexion en el adsiedit, pero esta vez a DC=ForestDNSZones, DC=dominio, DC=local y realizamos lo mismo exactamente que en el paso anterior.

Una vez realizados estos cambios ya nos deja despromocionar el dominio.

Dejo un link al blog donde encontre la solucion a este problema: