Forefront TMG 2010 soporta multiples protocolos para establecer VPNs SITE-TO-SITE incluidos PPTP, L2TP, e IPSEC.

Forefront TMG 2010 soporta multiples protocolos para establecer VPNs SITE-TO-SITE incluidos PPTP, L2TP, e IPSEC.Para establecer una VPN con Cisco IOS, ASA o PIX el unico soportado es IPSEC.

Aqui vamos a ver como realizar una conexion SITE-TO-SITE entre un Firewall TMG 2010 y un Router Cisco.

El escenario seria el siguiente:

Configurando el TMG 2010 Firewall

Abrimos la consola de administracion de TMG 2010 y seleccionamos "Directiva de acceso Remoto VPN", una vez ahi seleccionamos la pestaña de "Sitios Remotos" y en el panel de tareas seleccionamos "Crear conexion VPN de sitio a sitio"

Nos aparecera un Wizzard donde nos pide una serie de datos para configurar la VPN, primero que nada le tenemos que poner una descripcion.

En el siguiente paso nos pide la direccion ip publica del ASA remoto y la ip publica del TMG local.

Para VPN punto a punto la mejor solucion es utilizar certificados pero dado que es mucho mas complejo muchos administradores optan por una clave compartida (pre-shared keys), elegir una clave que sea lo suficientemente segura, que contenta numeros y letras, podeis recurrir a algun generador de contraseñas.

Hay que añadir el rango de direcciones del sitio remoto, en nuestro caso 192.168.2.0

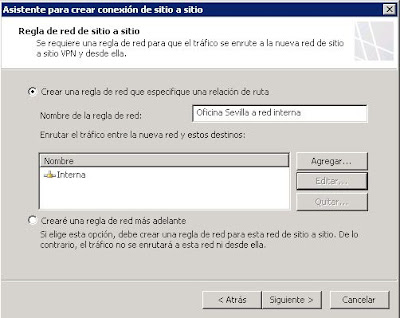

Hay que crear una regla de enrutamiento para la redes internas que queremos que vean desde el sitio remoto. El wizard por defecto te crea esta regla automaticamente.

Ahora necesitamos una regla del firewall para permitir la comunicacion entre ambas sedes.

Si es un sitio de confianza seleccionaremos todo el trafico saliente, si no es de confianza podemos selecionar que puertos queremos abrir.

Revisar la configuracion y darle a finalizar

No apliqueis la configuracion todavia. La configuracion por defecto de encriptacion seleccionados por TMG son incompatibles con Cisco IOS/ASA/PIX

Para cambiarlos, tenemos que darle a boton derecho en el nuevo sitio que nos ha creado y darle a propiedades, seleccionamos la pestaña "Conexion" y luego en "Configuracion de IPsec"

Para la Fase I hay que cambiar el Algoritmo de cifrado a "3DES", el algoritmo de integridad a "SHA1" y Autenticar y generar una clave nueva cada "86400" segundos.

Para la Fase II hay que cambiar el Algoritmo de cifrado a "3DES", el Algoritmo de integridad a "SHA1" y en configuracion de claves de sesion, generar nueva clave cada "4608000 KB" o 228800 segundos.

Una vez completado esto le damos a aceptar y aplicamos los cambios en la consola del TMG 2010.

Configurando Cisco IOS 12.4.X

Nos conectamos al Router como adminitrador y entramos en el modo de configuracion.

Para configurar los parametros de la Fase I, establecer una politica de ISAKMP y fijar los parametros para usar una pre-shared key, usaremos 3des/sha para la integridad de la encriptacion, especificaremos el uso de Diffie-Hellman Group 2 (1024-bit). Por defecto ya tiene Autenticar y generar una nueva clave cada 86400 segundos, en caso de que pongamos el comando "lifetime 86400" cuando hagamos un "sh run" no nos aparecera reflejado en la configuracion.

----------------------------------------------------------------------------------

crypto isakmp policy 11

encr 3des

authentication pre-share

group 2

----------------------------------------------------------------------------------

encr 3des

authentication pre-share

group 2

----------------------------------------------------------------------------------

Ahora configuramos la pre-shared key y el destino del tunel

----------------------------------------------------------------------------------

crypto isakmp key A3das34rfnporfmefmun!$ address 90.202.51.100

----------------------------------------------------------------------------------

Ahora configuramos el "transform" del Ipsec que sera combinado posteriormente con el resto de la politica de Ipsec con el comando crypto-map. En este caso "TMG2010" es simplemente un nombre que luego nos servira para asociarlo a un crypto-map.

----------------------------------------------------------------------------------

crypto ipsec transform-set TMG2010 esp-3des esp-sha-hmac

----------------------------------------------------------------------------------

Ahora crearemos el crypto-map, donde lo relacionaremos con el Transoform-set, el destino del tunerl y le pondremos el nombre "CENTRAL" que utilizaremos luego para activarlo en la interfaz Wan del router.

----------------------------------------------------------------------------------

crypto map CENTRAL 11 ipsec-isakmpset peer 90.161.68.12

set transform-set TMG2010

set pfs group2

match address 120

----------------------------------------------------------------------------------

Ahora creamos la access-list 120 que es la que pusimos en el crypto-map y nos indica que todo el trafico desde la red 192.168.2.0/24 y con destino a la red 192.168.0.0/24 lo enviara a traves del tunel.

----------------------------------------------------------------------------------

access-list 120 permit ip 192.168.2.0 0.0.0.255 192.168.0.0 0.0.0.255

----------------------------------------------------------------------------------

En nuestro caso tenemos la salida a internet con NAT, asi que crearemos un route-map para evitar que nos intente natear lo que va hacia la VPN de la siguiente manera:

----------------------------------------------------------------------------------

route-map nonat permit 10

match ip address 100

----------------------------------------------------------------------------------

match ip address 100

----------------------------------------------------------------------------------

Ahora creamos la access-list 100 en la cual denegamos el trafico que va hacia la red 192.168.0.0/24 que es el otro extremo de la VPN y el resto lo permitimos

----------------------------------------------------------------------------------

access-list 100 deny ip 192.168.2.0 0.0.0.255 192.168.0.0 0.0.0.255

access-list 100 permit ip 192.168.2.0 0.0.0.255 any

----------------------------------------------------------------------------------

access-list 100 permit ip 192.168.2.0 0.0.0.255 any

----------------------------------------------------------------------------------

Una vez realizado esto, lo aplicamos sobre nuestra interfaz WAN

----------------------------------------------------------------------------------

ip nat inside source route-map nonat interface FastEthernet0/0 overload

----------------------------------------------------------------------------------

Ahora ya podemos aplicar el crypto-map a la interfaz wan

----------------------------------------------------------------------------------

interface FastEthernet0/0

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

crypto map CENTRAL

ip address dhcp

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

crypto map CENTRAL

----------------------------------------------------------------------------------

Ahora con un simple ping a una ip del otro extremo de la VPN deberia levantarnos el tunel sin problemas, podeis ver si el tunel se ha levantado o no con el comando "sh crypto isakmp sa"

Si ocurriese algun problema en la negociacion del tunel, podeis debugearlo con el comando "debug crypto isakmp"

Espero que os haya servido de ayuda!